Muchas veces nos preocupamos más por si nos roban el teléfono que por si nos pinchan los datos entre el teléfono y la web, es que con el tiempo y seguramente por estar menos involucrados en el funcionamiento real de las cosas, nos vamos olvidando de la seguridad.

Hoy en día muchos de los huecos antiguos como el que se te meta en la PC alguien con un troyano, pierden fuerza, desde sistemas operativos mejor armados hasta un costo elevado para pasar filtros hacen menos interesante espiar a cualquiera.

Ahora bien, parte del tráfico se derivó a sitios masivos, Google hace eso, Picasa, Gmail, Calendar, todo pasa por sus servidores, esto nos brinda cierto nivel de seguridad, está claro, aunque a veces de paranoia al dejarles todo en bandeja, pero lo que nos olvidamos a demandar fue un canal seguro con este concentrador.

Si usamos “concentradores” es obvio que quienes antes buscaban meterse en equipos dispersos ahora concentrarán y enfocarán sus esfuerzos en un punto fijo: esto es mucho más fácil.

Hace ya un rato que a mis amigos y familiares les recomiendo conectarse a redes sociales, webmails y transacciones sí y sólo sí hay una conexión HTTPS encriptada en el medio. Los bancos lo tienen como requerimiento desde el vamos, pero no fue mandatorio en webmails nunca hasta estos últimos años.

Por ejemplo Gmail, primero sólo el login lo era, pero los mails viajaban por el querido protocolo HTTP inseguro de texto plano libre, ojo, sigue siendo lógico si tenés un site como un blog, tu password en este blog es irrelevante para un ladrón de tarjetas de crédito, pero si yo pusiese una forma de pagar algo acá, estaría obligado a usar HTTPS

Google no lo hacía con los mails, luego agregó la opción y ahora ya va por defecto así (creo). Pero esto no lo hacen con todos sus servicios, el mejor ejemplo es Android. Hasta la versión 2.3.3 la sincronización de Calendario, Contactos y Picasa se hace por HTTP.

La única versión que no lo hace es la 2.3.4 y 3.0, es decir, el 99.7% de los teléfonos en el mercado son “interceptables” ¿cómo? es fácil.

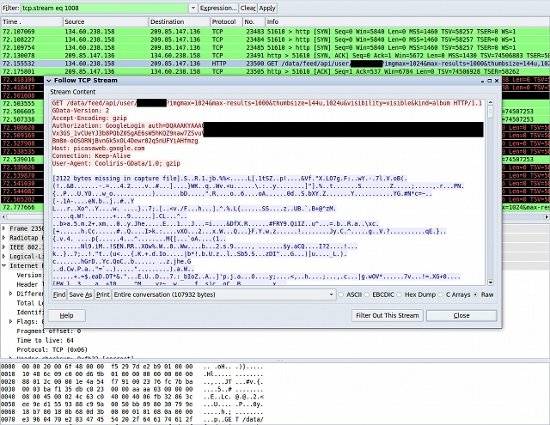

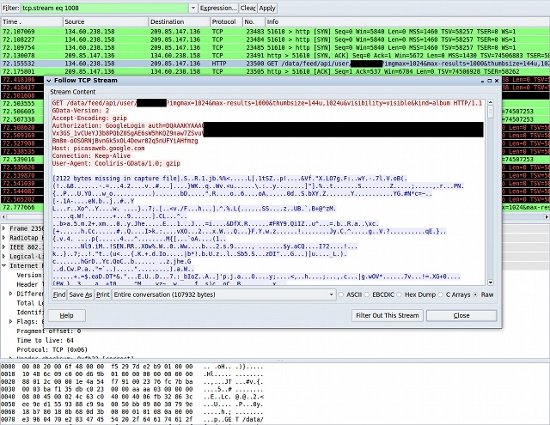

¿Cómo te conectás a internet con tu teléfono? si lo hacés vía 3G cualquier “cracker” en tu operador telefónico podría estar chequeando paquetes de comunicación ¿lo hacés por WiFi? más fácil todavía si te conectás en un WiFi abierto y desconocido, ahí el dueño de esa conexión se puede estar dando un banquete con tus datos.

Hace pocos meses una extensión de Firefox (Firesheep) permitía capturar sesiones de Facebook y Twitter para demostrar esta vulnerabilidad de otros compartiendo nuestra misma red, esto es básicamente lo mismo pero ¡con nuestros contactos!

Lo peor del caso es que en la transmisión viaja un token en texto plano, al no ir encriptado y al durar este token al menos una semana, pueden tener acceso libre a tu cuenta durante una semana sin que te enteres y sin mucho apuro. ¡Ni siquiera necesitan loguearse a tu nombre!

Aclaremos que es una vulnerabilidad de principiante, Google podrá adjudicarla a que los primeros equipos con Android no eran lo suficientemente potentes para usar SSL en cada transacción, pero para mi sonaría a burda mentira si me dicen eso, es un error conceptual enviar el token sin encriptar para que cualquier “man in the middle” pueda hacer con éste lo que quiera.

Imaginate un tipo usando tu calendario y contactos para que los avisos automáticos de este se encarguen de mandar spam o engañar gente en tu nombre, no será tan preciso como clonar tu mail pero…

Google debería usar de forma obligatoria HTTPS en todas sus APIs, ya llegamos al punto de que no hacerlo es un riesgo enorme, los tokens deberían durar menos, y los teléfonos ser Actualizados. La excusa de dejarlos en Android 1.5, 1.6 o 2.0 porque “son viejos” puede salirle muy caro a alguien ¿quien se hace cargo de eso?

Más datos aquí y si quieren hacer la prueba analicen su tráfico con Wireshark

Actualización: Google dice que en los próximos días lo arreglarán desde el lado del servidor (seguramente forzando HTTPS) por lo que no hará falta actualizar nada y pasaremos a estar seguros en este sentido. Buena noticia!